vCenter Server 7.0 で Identity Federation を構成【Part 2】

Overview

はじめに

本記事は Identity Federation の構成記事の Part 2 となります。今回は AD FS 側の構成を行っていきます。

注意: 本機能の VMware Docs での名称は vCenter Server ID プロバイダ フェデレーション (vCenter Server Identity Provider Federation)、公式 Blog の記事などでは Identity Federation と呼称されています。本記事では文字数の便宜上、当該機能を Identity Federation として呼称することとします。

vCenter Server のリダイレクト URI の確認

まず前回の記事からの再掲になりますが、vSphere Client の [ホーム] > [管理] > [vCenter Single Sign-On] > [設定] で [ID プロバイダの変更] の右に (i) の情報アイコンがあるので、これをクリックすると以下のようにポップアップが表示されます。

この2点の URI が AD FS からのリダイレクト先になる URI となります(前者はログアウト時、後者がログイン時)。AD FS に登録するため、メモ帳などにコピー&ペーストで保存しておきます。

AD FS で vCenter Server 用にアプリケーショングループを構成

こちらのドキュメントの手順4、つまり KB78029 の手順を実施して、vCenter Server 用に OpenID Connect を使用するためのアプリケーショングループを構成していきます。

以下は KB78029 の手順をイメージできるように、画面のスクリーンショットと合わせて手順を進めていきます。KB の手順と合わせて読んでいくと作業がイメージがしやすいかなと思います。

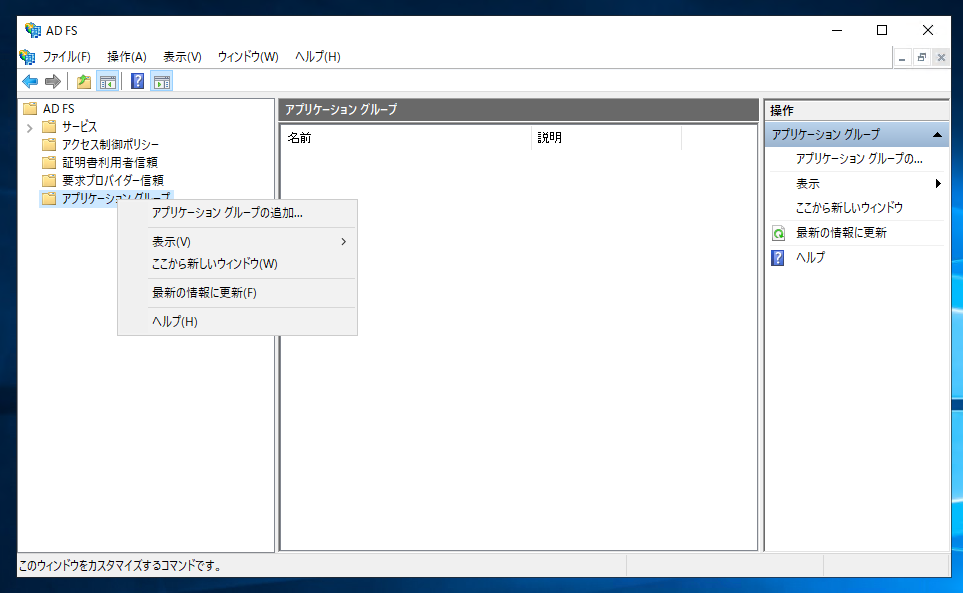

アプリケーショングループの新規作成

まず AD FS の Windows にログオンして Windows 管理ツールから [AD FS の管理] を開いたら、[アプリケーション グループ] を右クリックして [アプリケーション グループの追加] を選択します。

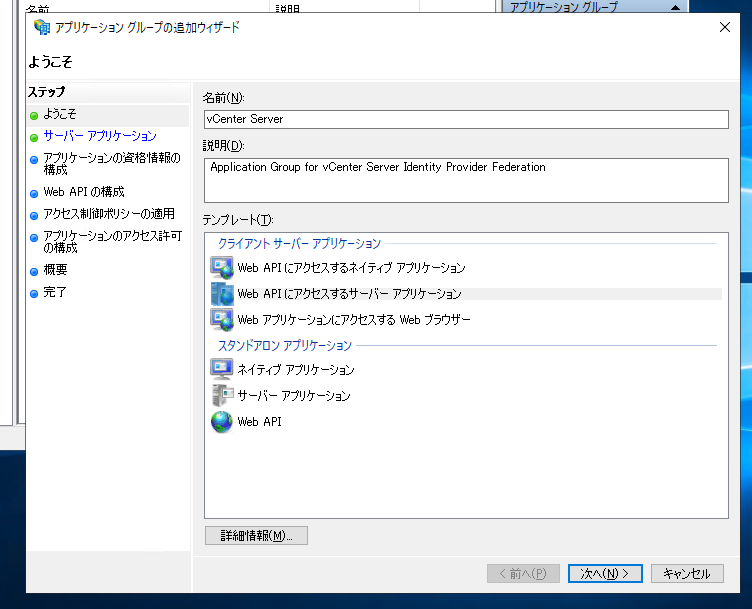

ウィザードの [ようこそ] ページで名前と説明を入力したら、[Web API にアクセスするサーバー アプリケーション] を選択して [次へ] をクリックして進みます。

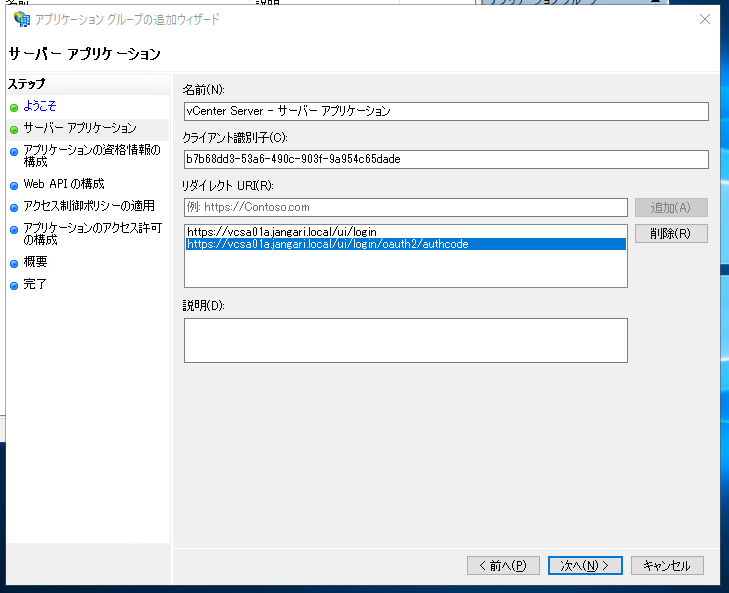

[サーバー アプリケーション] ページでは、先ほどメモした2点のリダイレクト URI を追加します。[クライアント識別子] は後で使用するためコピー&ペーストでメモしておきましょう。[次へ] をクリックして進みます。

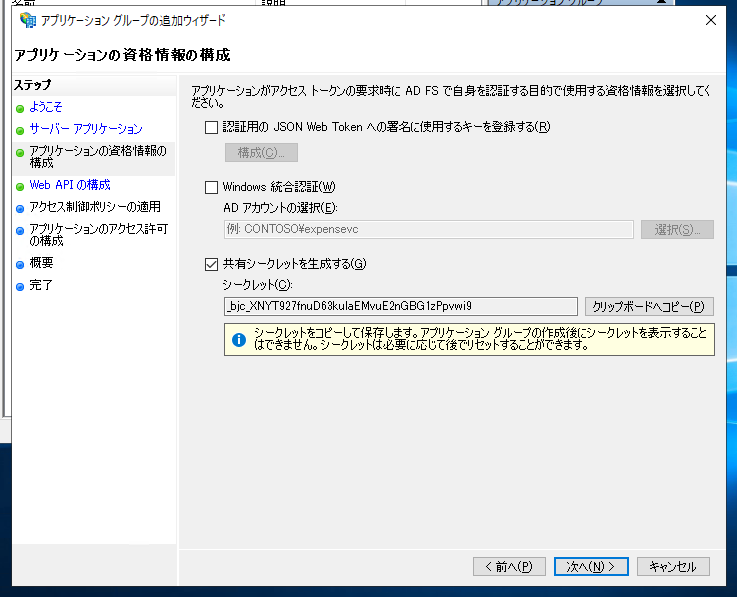

[アプリケーションの資格情報の構成] ページでは [共有シークレットを生成する] にチェックを入れます。生成された共有シークレットをコピー&ペーストでメモして [次へ] をクリックして進みます。なお、シークレットはウィザード完了後は確認できず、忘れるとシークレットのリセットが必要になりますのでご注意ください。

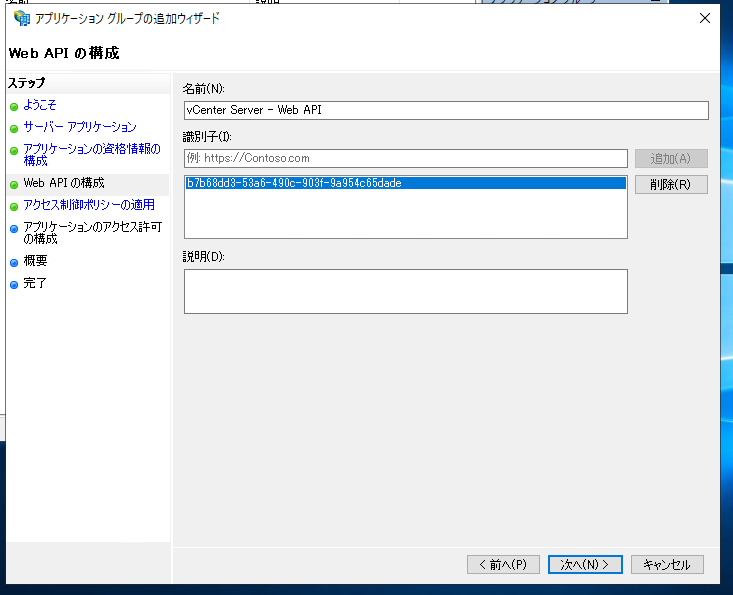

[Web API の構成] ページでは先ほどメモしたクライアント識別子を追加し [次へ] をクリックして進みます。

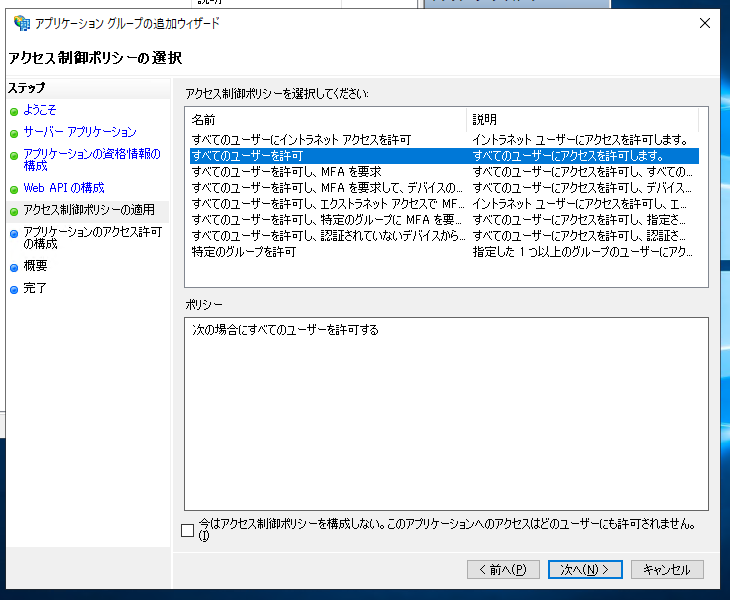

[アクセス制御ポリシーの適用] ページでは [すべてのユーザーを許可] を選択し [次へ] をクリックして進みます。

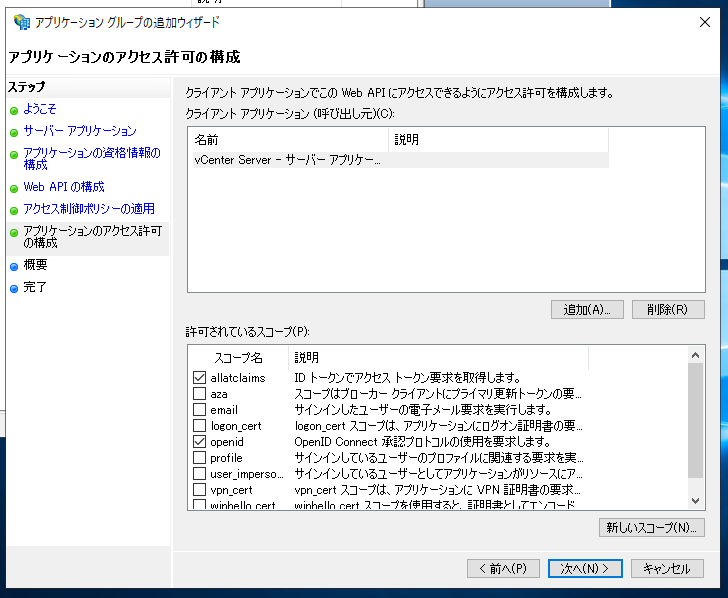

[アプリケーションのアクセス許可の構成] ページでは “openid” と “allatclaims” の2点にチェックを入れて、[次へ] をクリックします。残りはそのまま進めてウィザードを完了します。

アプリケーショングループの追加の構成

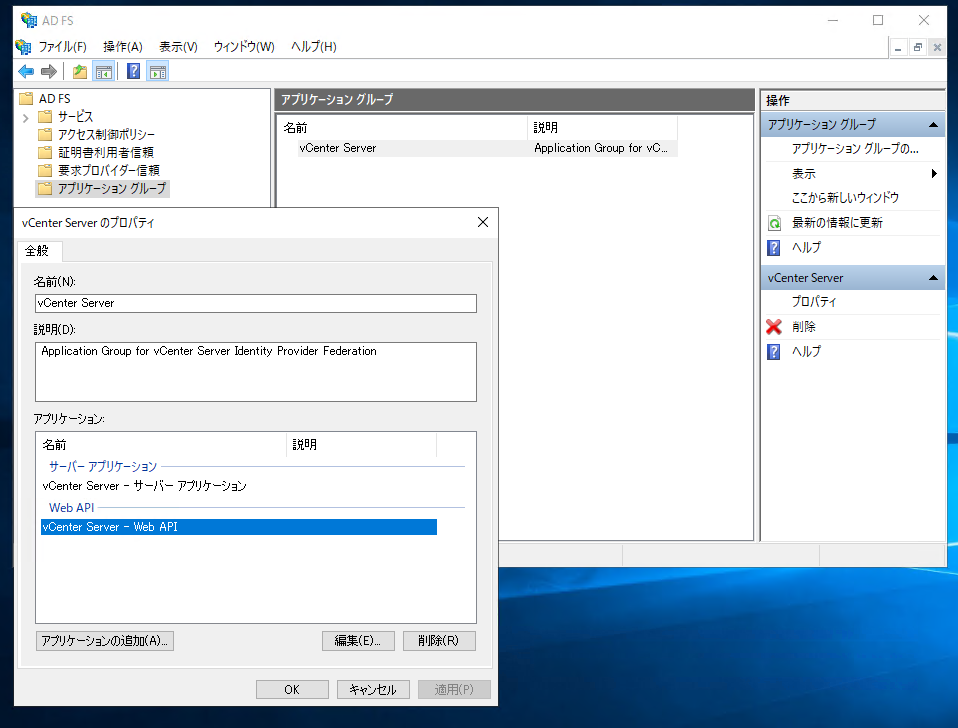

次に [ADFS の管理] の [アプリケーション グループ] から、先ほど作成したアプリケーショングループを右クリックして [プロパティ] をクリックします。アプリケーショングループのプロパティでは作成した Web API を選択して [編集] をクリックします。

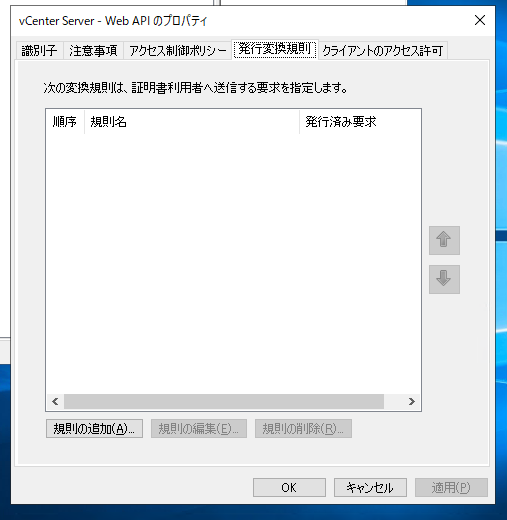

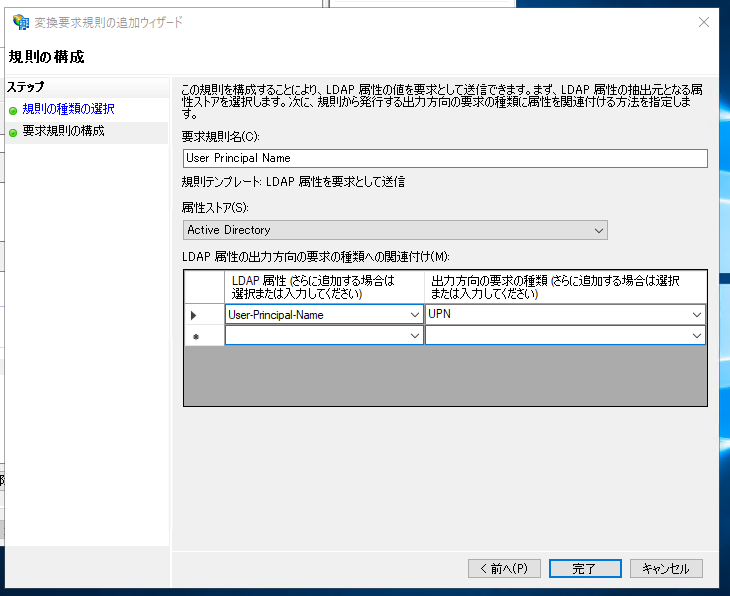

[発行変換規則] タブを開いて3つの規則 (グループ、サブジェクト、UPN) を順に追加していきます。

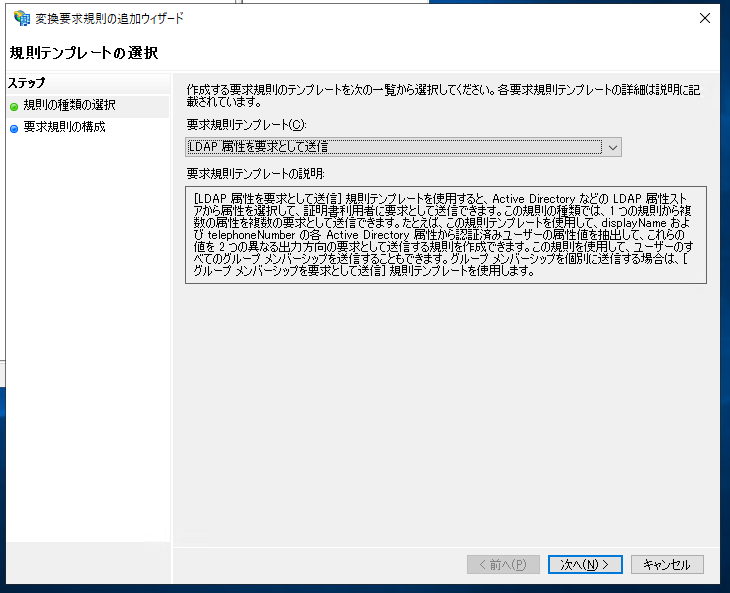

まずグループの規則を追加します。[規則の追加] をクリックし、[規則の種類の選択] ページで要求規則テンプレートに [LDAP 属性を要求として送信] を選択して [次へ] をクリックします。

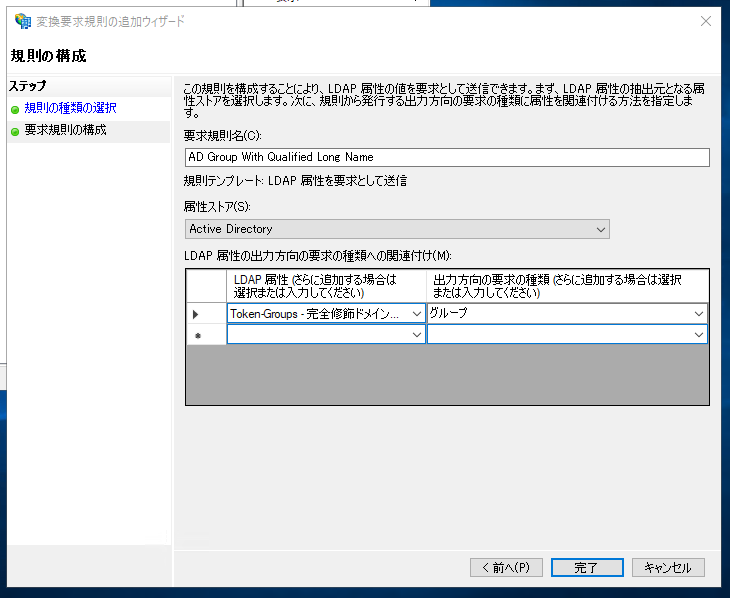

[要求規則の構成] ページでは、規則の名前を入力し、属性ストアに [Active Directory]、関連付けを以下のように指定して [完了] を押下します。

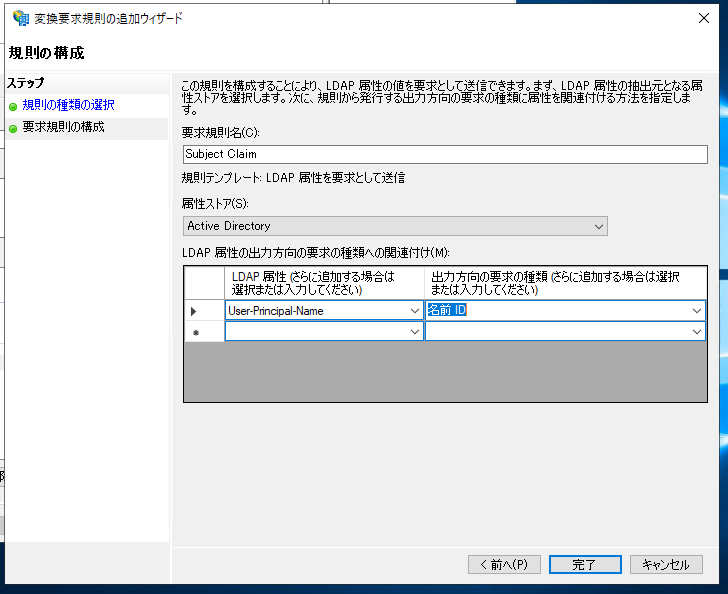

同様の手順でサブジェクトと UPN の規則をそれぞれ追加していきます。使用する要求規則テンプレートは同じなので画面は省略し、それぞれの要求規則の構成ページでの設定内容を以下に示します。

3つの規則を作成したら、[OK] をクリックしていきアプリケーショングループのプロパティを閉じます。

AD FS の openid-configuration の URL の確認

AD FS の Windows 上で PowerShell を管理者として開き、以下のコマンドで /.well-known/openid-configuration で終わる URL1 を確認することが出来ます。こちらの URL は後で vCenter Server 側での構成時に使用しますのでメモしておきます。

1> Get-AdfsEndpoint | Select FullUrl | Select-String openid-configuration

2

3@{FullUrl=https://adfs-windows.jangari.local/adfs/.well-known/openid-configuration}

これで AD FS 側での OpenID Connect の構成は完了です。

vCenter Server での作業に入る前に確認

この後は vCenter Server から Identity Federation の構成を行っていきますが、今回の AD FS での作業で使用した以下の3点の情報は vCenter Server での作業で使用します。メモして安全なところに保管しておきましょう。

- クライアント識別子

- 共有シークレット

- AD FS の openid-configuration の URL

To be continued…

次回、いよいよ vCenter Server で Identity Federation を構成していきます。お楽しみに!

-

OpenID Connect Discovery 1.0 という仕様に基づいて、OpenID Connect の各種エンドポイントの URL など、ID プロバイダのメタデータの取得に使用する URL です。こちらの詳細は Microsoft 社の AD FS のドキュメント や OpenID Connect Discovery 1.0 の仕様を参照してください。 ↩︎